악성코드 멀웨어 정적분석 --(1)

UCA수퍼컴퓨팅학원

•조회수 502

악성코드 멀웨어 정적분석의 기본 --(1)

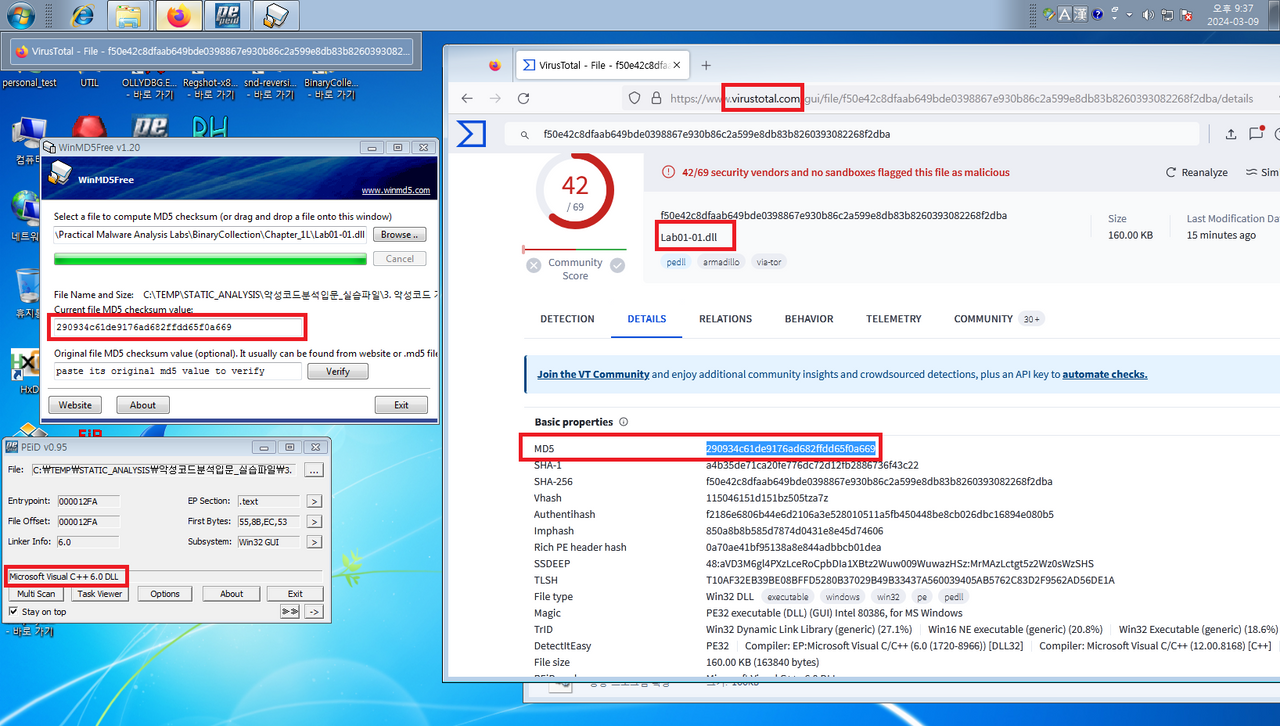

바이러스토탈사이트 활용하기

winMD5툴로 악성코드 멀웨어의 MD 해시값 비교해보기

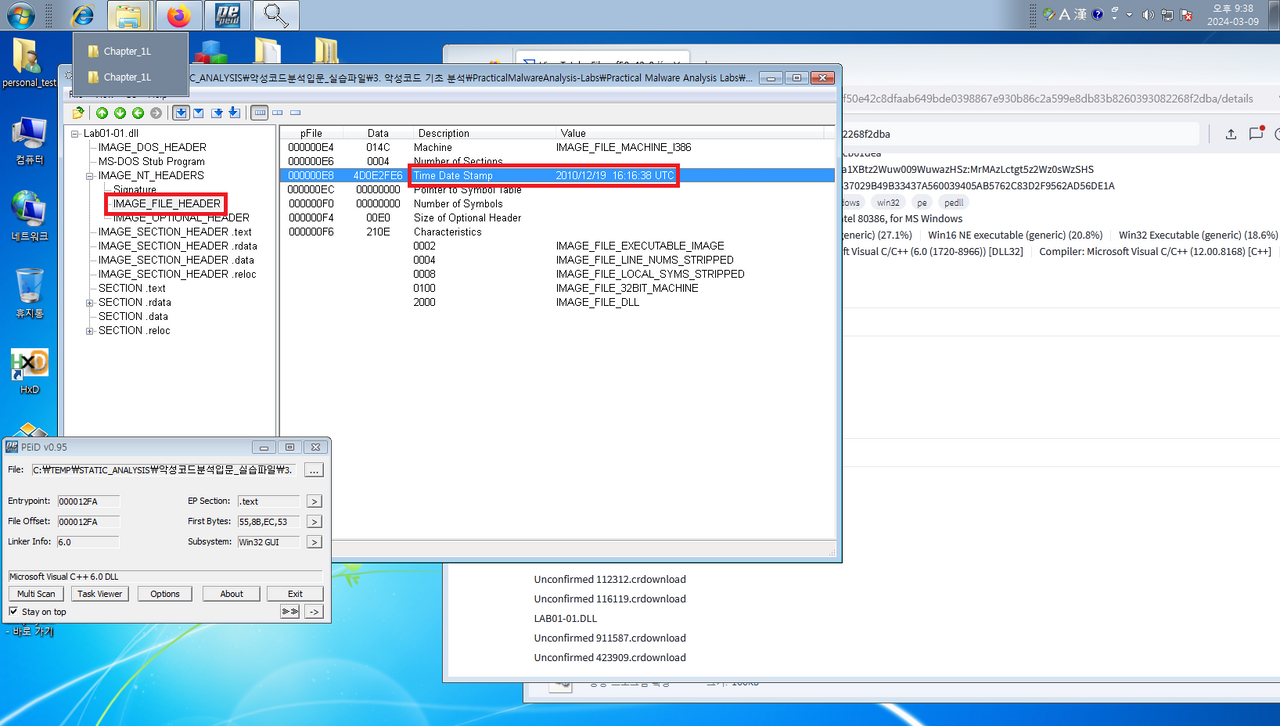

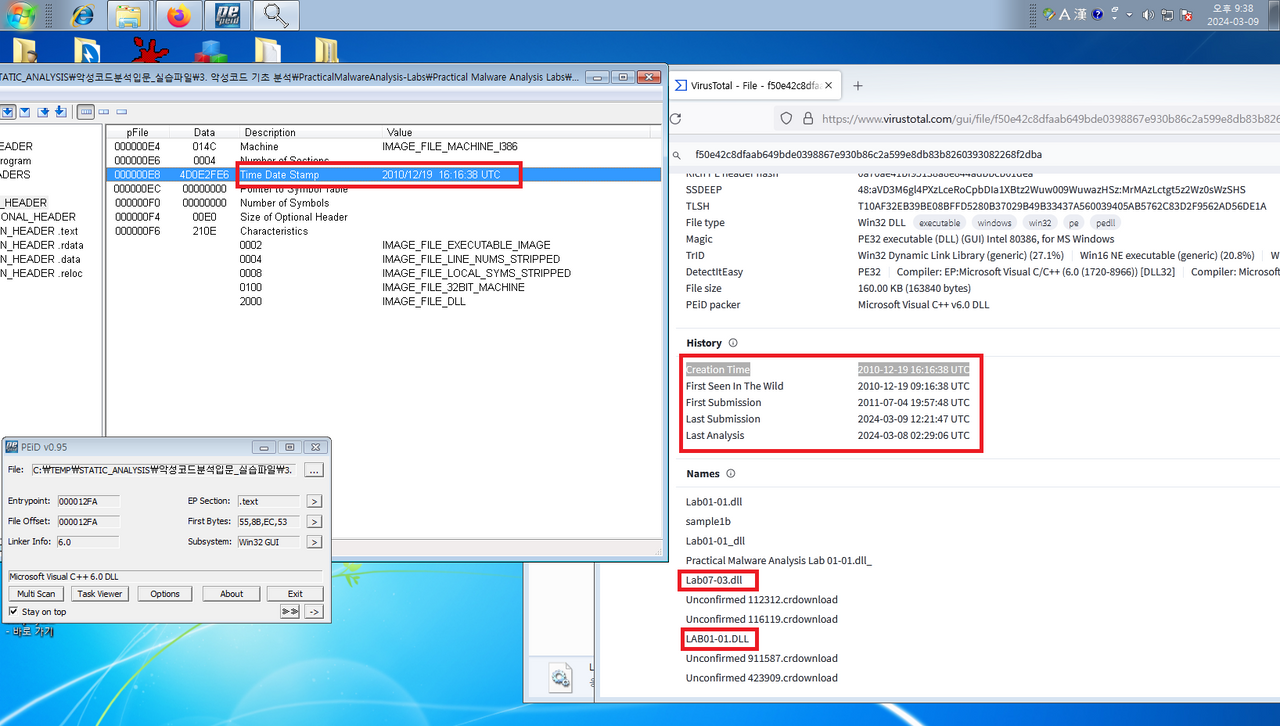

파일 PE헤더에서 파일의 작성시간 알아내기

PE view, PEDIT 등의 툴을 사용하면 편리하다.

바이러스 토탈사이트에서 비교하기

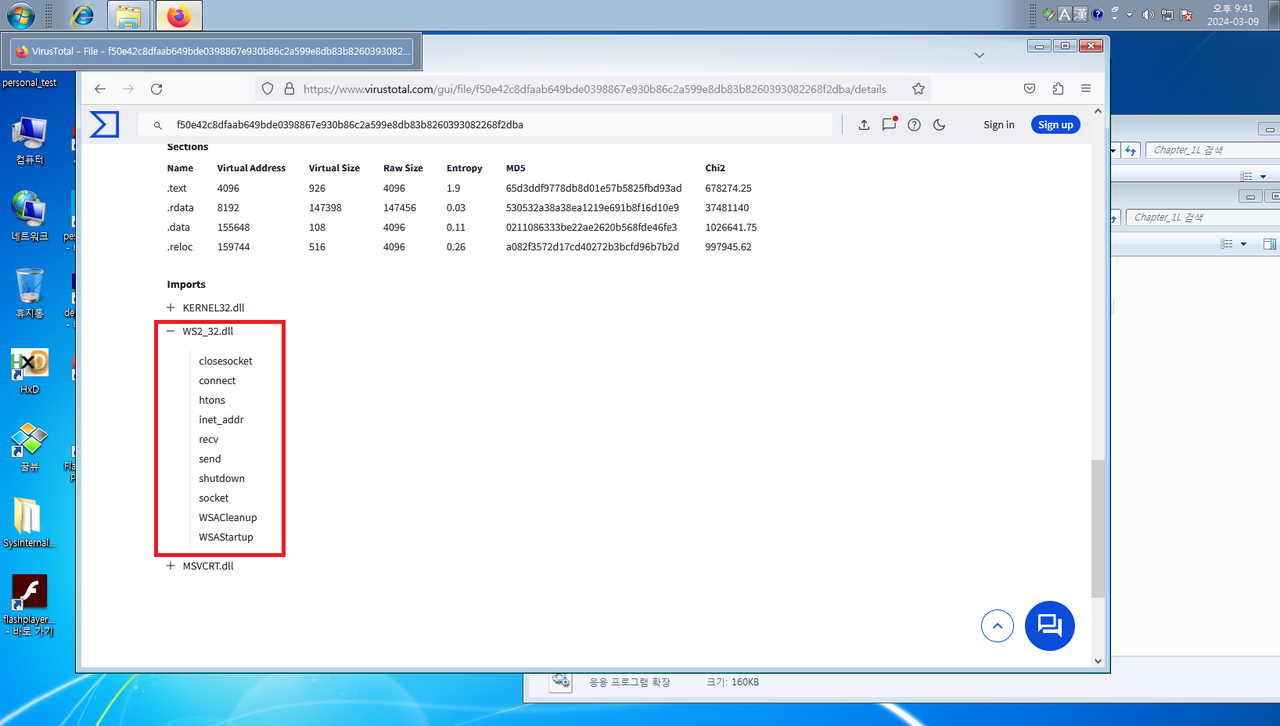

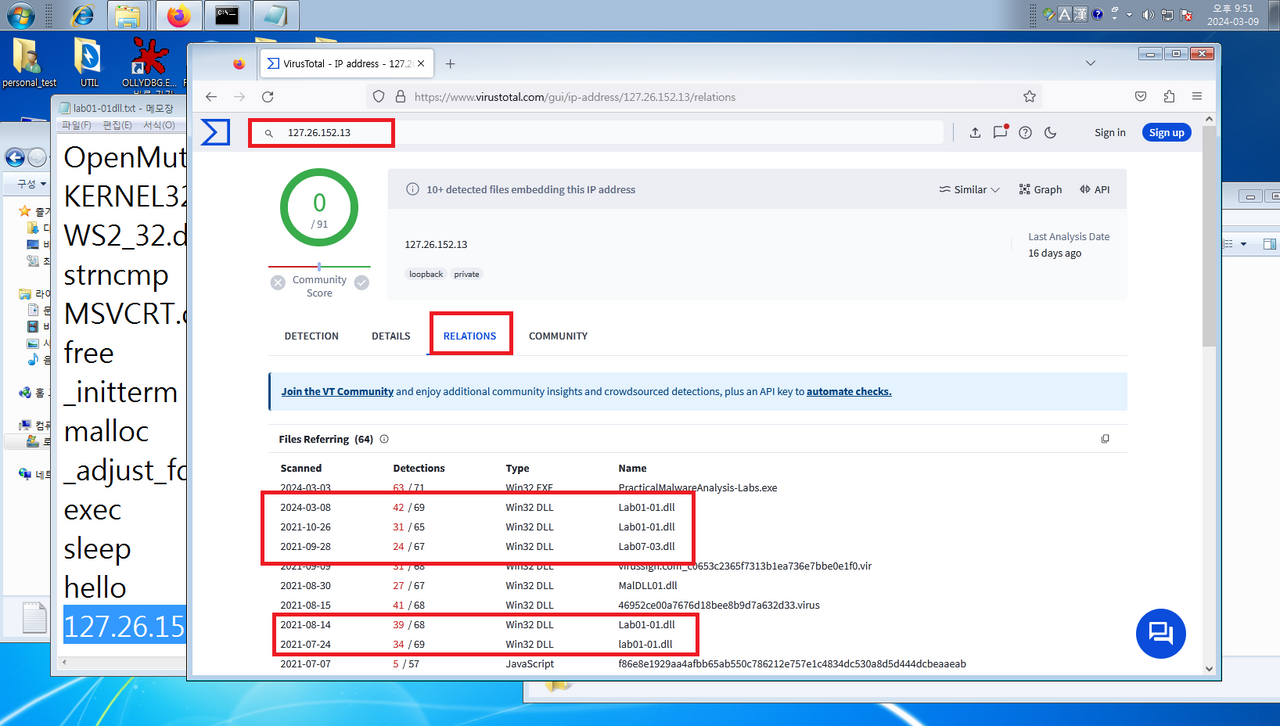

winsocket DLL

send, recv, connect 등의 함수가 보인다

악성코드 멀웨어가 C&C서버와 연결해서 자료를 송수신하는데 사용될 수 있다.

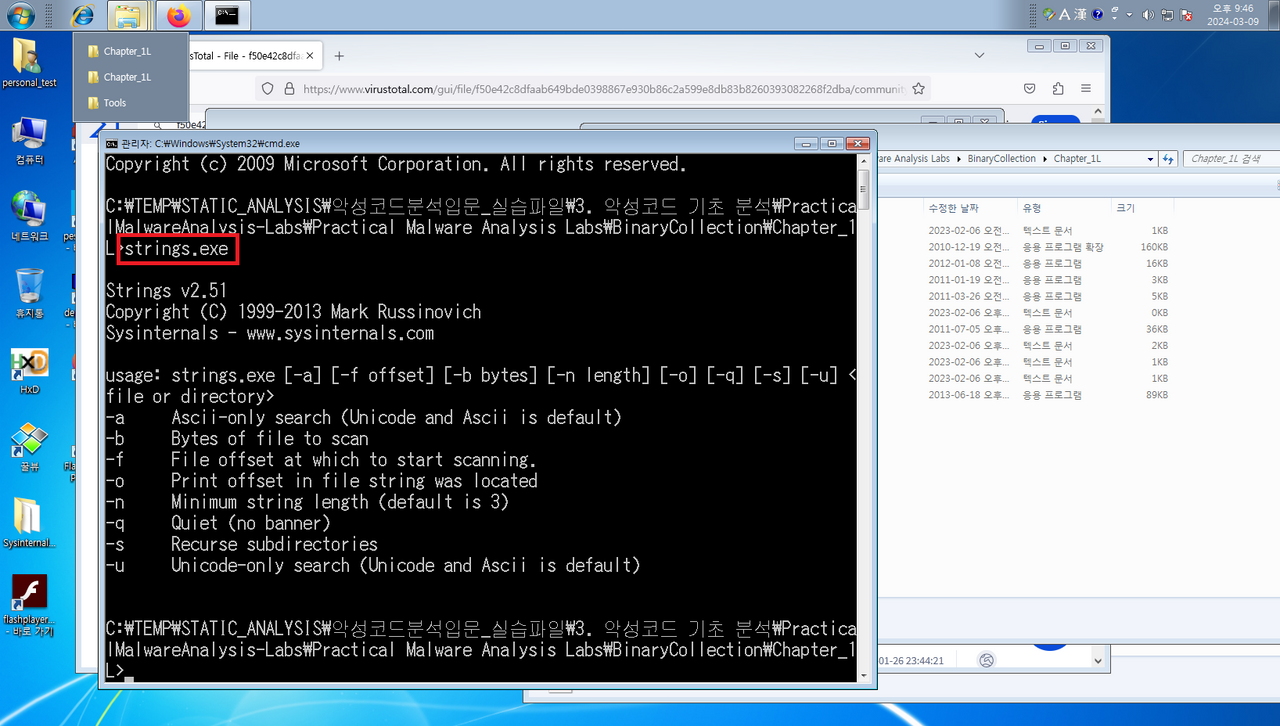

strings.exe로 정적분석

127.26.15.13 처럼 C&C서버 IP어드레스 주소를 알아냄

strings.exe로 정적분석에서 악성코드 내부문자열을 통해 꽤 많은 정보를 획득할 수 있다.

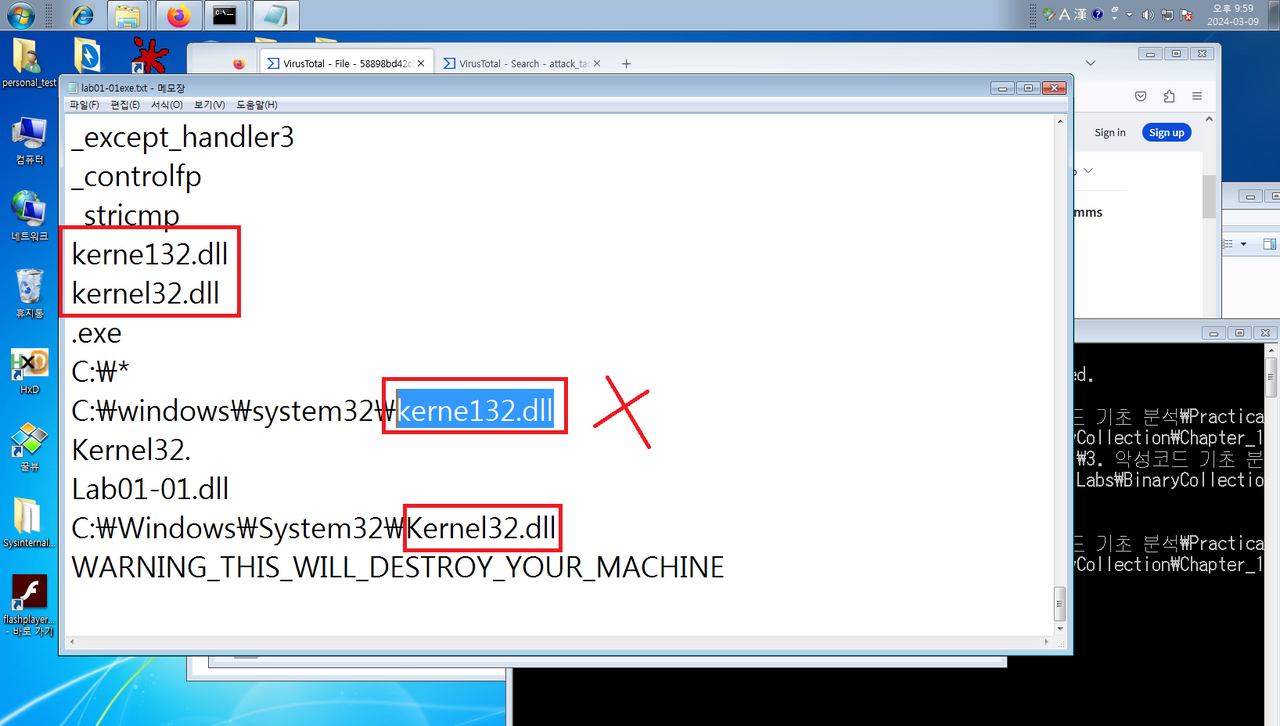

kernel32.dll 아닌

kerne132.dll 위장파일

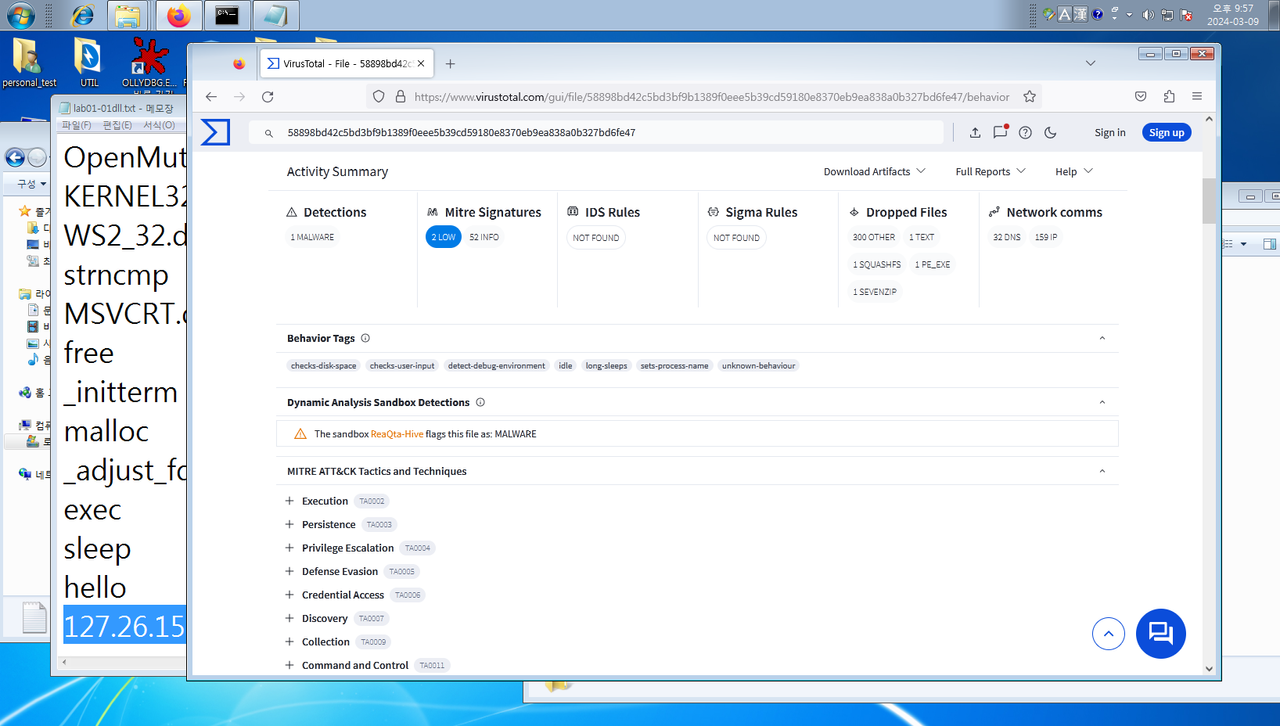

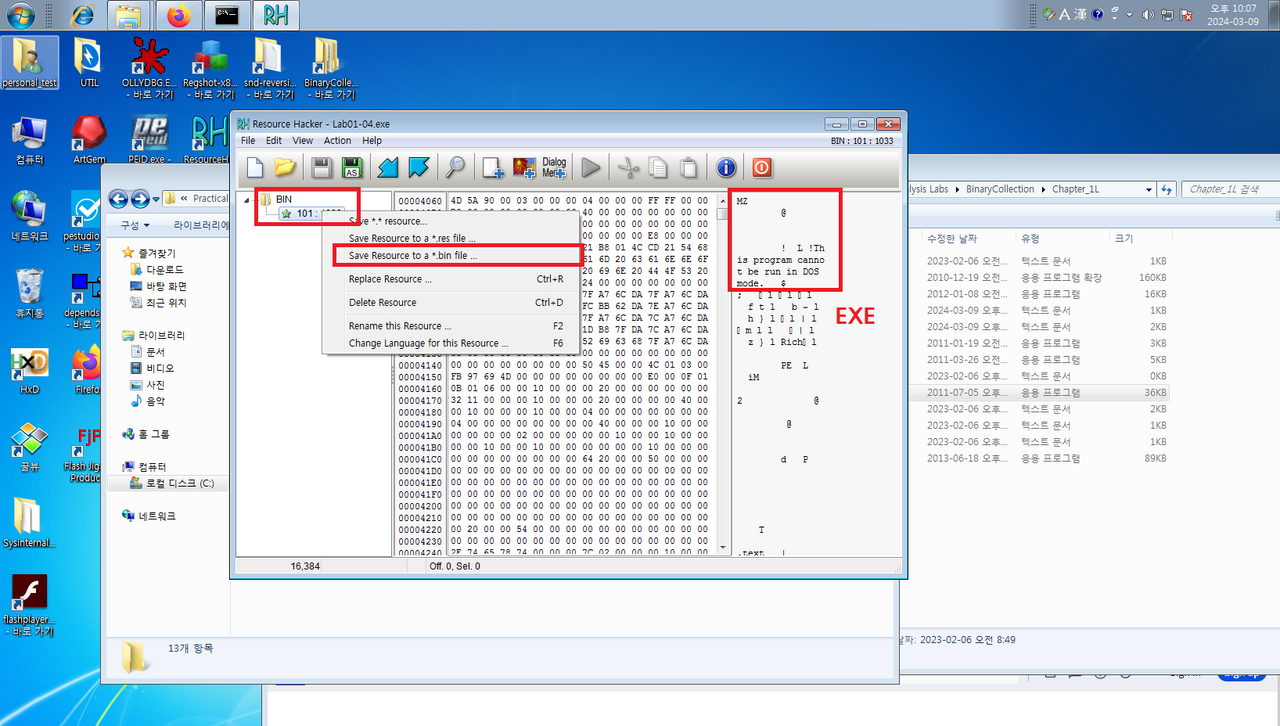

리소스해커로 EXE 실행파일안에 숨어있는 바이너리를 추출해서 빼낼수 있다.

다시 바이러스토탈에 분석 의뢰한다.

자세한건 ulsancoding.com의 리버싱 관련 게시물을 참고바랍니다.

#정적분석#UCA#reversing#울산#리버싱