AWS Secrets Manager와 클라우드 보안 핵심 요약

AWS Secrets Manager의 역할

AWS Secrets Manager는 암호, API 키 등 중요한 정보를 안전하게 저장하고 관리할 수 있는 서비스입니다. 자동으로 비밀번호를 정기적으로 변경해줄 수 있고, 다양한 AWS 서비스와 쉽게 연동됩니다.

데이터베이스 암호 자동 교체

Secrets Manager를 활용하면 RDS 같은 데이터베이스의 비밀번호를 Lambda 함수로 주기적으로 새로 만들고 자동으로 업데이트할 수 있습니다. 이는 보안 사고 위험을 줄이는 데 큰 도움이 됩니다.

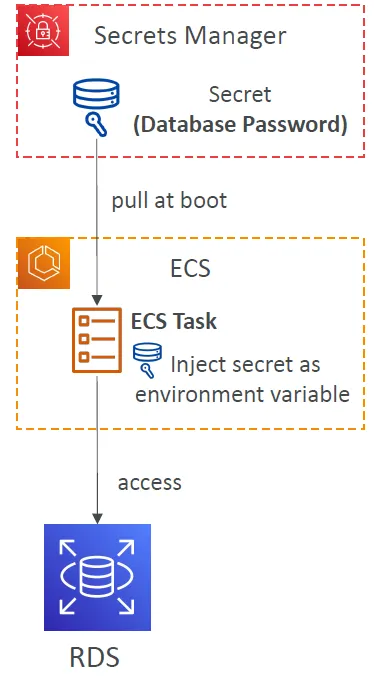

ECS 환경 변수로 안전하게 주입

AWS ECS 서비스와 Secrets Manager는 완벽하게 연동됩니다. ECS 태스크를 시작할 때, 필요한 비밀번호와 같은 비밀 정보를 환경 변수로 받아와 내부 애플리케이션에서 안전하게 사용할 수 있습니다.

리소스 기반 정책과 접근 제어

Secrets Manager의 비밀 정보에 대한 접근은 리소스 기반의 정책으로 세밀하게 제어할 수 있습니다. 이를 통해 어떤 계정이나 사용자, 또는 IAM 역할만 해당 비밀을 조회하도록 제한할 수 있습니다.

Cross-account(계정 간) 공유 방법

여러 AWS 계정이 있을 때, 한 계정에서 저장한 비밀 정보를 다른 계정에서 안전하게 사용하는 방법이 있습니다. KMS 키 정책과 Secrets Manager의 비밀 리소스 정책을 적절히 설정하면, 특정 계정이나 사용자만 접근할 수 있도록 설정할 수 있습니다.

SSM Parameter Store와 비교

SSM Parameter Store도 중요한 정보를 저장할 수 있지만, 자동 교체와 암호화 등 기능이 Secrets Manager에 비해 단순합니다. Parameter Store는 다양한 데이터 타입 저장이 가능하고 KMS 암호화는 선택 사항입니다. 교체 주기는 EventBridge와 Lambda를 조합해 직접 구현해야 합니다.

RDS 보안 설정

RDS에서는 EBS 볼륨과 스냅샷을 KMS로 암호화할 수 있습니다. Oracle이나 SQL Server는 TDE(투명 데이터 암호화)도 사용할 수 있습니다. 인증은 IAM으로 처리할 수 있지만, 실제 권한 관리는 RDS 내에서 이루어집니다.

SSL/TLS 암호화 원리

SSL 혹은 TLS는 서버와 클라이언트 사이의 통신을 암호화해 데이터 도청 위험을 막아줍니다. 초기 연결(핸드셰이크)만 복잡한 암호화(비대칭키)를 쓰고, 그 이후엔 빠른 대칭키로 데이터가 안전하게 전달됩니다.

SNI(Server Name Indication)

SNI 기술 덕분에 하나의 서버에 여러 SSL 인증서를 올려 여러 도메인을 동시에 운영할 수 있습니다. 이는 ALB, NLB, CloudFront 등과 호환됩니다. 단, Classic Load Balancer에서는 지원되지 않습니다.

MITM(중간자 공격) 방어와 DNSSEC

HTTPS(SSL/TLS) 덕분에 중간자 공격을 막을 수 있습니다. 하지만 DNS 변조 위험은 여전히 존재하는데, DNSSEC를 활용하면 DNS 자체도 안전하게 보호할 수 있습니다. AWS Route53은 DNSSEC를 지원하므로 보안이 한층 강화됩니다.